サイバー攻撃からメルカリを守り抜く、Securityチームが求める人! #今メルカリが一緒に働きたい仲間

こんにちは!メルカリTalent Acquisition(採用)チームの@asaiです。

求人情報には必須要件・歓迎要件・求める人物像などが記載されていますが…それって、もう少しくわしく言うとどんな人?そこんところを、採用メンバーが“仲間募集中”なチームに根掘り葉掘り質問していくシリーズ企画「#今メルカリが一緒に働きたい仲間」!

さて今回は、メルカリグループのセキュリティ体制を強化すべく奔走する2つのチームが登場します。そして仲間を募集しているのは、監視体制の構築・運用を行う「SOC」 、そしてインシデント対応体制の確立・強化を行う「CSIRT」。

それぞれが求める人物像について、入社後ともに働くことになるSecurity Engineeringチームの@simon.giroux(以下@simon)、@rung、@json、そしてSecurity and Privacy Planning Officeの@ushijimaにくわしく聞きました!

※撮影時のみ、マスクを外しています。

この記事に登場する人

-

牛島向陽(Hisaharu Ushijima、@ushijima)Security and Privacy Planning Office、マネージャー。大手ITベンダでの金融プロマネ、官公庁でのシステム専門官を経て、2018年9月にメルペイにジョイン。システムリスクやサイバーセキュリティの管理や監査が専門領域。今はメルカリグループのインシデント・レスポンス態勢の強化やプライバシー管理態勢の強化に取り組んでいる。Slack名は@ushijima。 -

Simon Giroux(ジル・サイモン、@simon.giroux)Manager of the Security Engineering Team. He has been working in security since he left college, doing penetration testing, computer forensic investigations, deployments, auditing as well as monitoring. Since he joined Mercari in March 2018, he has been working to protect the infrastructure and customers against attacks. As a manager, his objective is to support his team members to reach their career goals as well as addressing Mercari’s security priorities. Slack name is @simon.giroux. -

末澤裕希(Hiroki Suezawa、@rung)Security Engineeringチーム。紅茶好き。2019年2月にメルカリに入社。前職は大手セキュリティベンダー。好きなプログラミング言語はGo。最近はインフラセキュリティの強化やモニタリング改善をおもに実施しています。時にはマルウェアの解析なども行う。Slack名とTwitter名ともに@rung。 -

Jason Fernandes(フェルナンデス・ジェイソン、@json)Security Engineeringチーム。2018年5月にメルカリにJoin。セキュリティチームの専属通訳として1年間を通してセキュリティや開発の知識を身に着け、テクニカルプロジェクトマネジャーとしてセキュリティチームに本格ジョイン。Security Champion Programなどいろんなセキュリティプロジェクトをドライブ。Go言語で開発も行い、今期からはSOARシステムの機能開発にも挑戦。Slack名は@json。

メルカリのSecurity Engineeringチームとは?

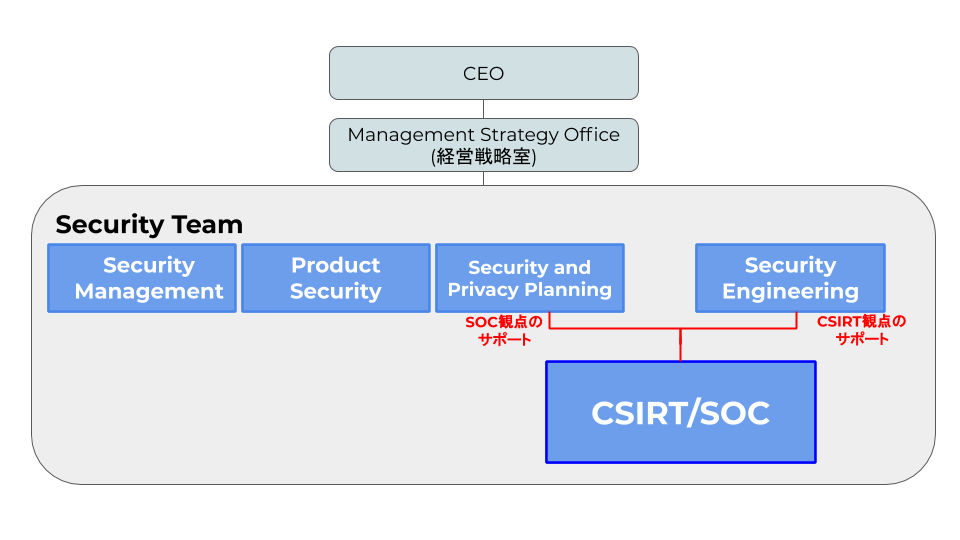

ーそもそもメルカリには、日本事業・米国事業・メルペイを支えるコーポレート部門配下に「Securityチーム」があります。そのなかではSecurity Management、Product Security、Security and Privacy Planning、Security Engineeringがあり、各分野に分かれて業務を行っています。今回募集するポジションは、Security EngineeringチームとSecurity and Privacy Planningチームの間にできたものです。

ーそこで、まずはSecurity Engineeringチームにはどんなメンバーがいるのかを聞かせてください!

@simon:「技術面からセキュリティを網羅的に見ていく」という目的で、1年前ほどにつくられたチームです。多国籍なメンバーで構成されていて、クラウドインフラストラクチャ、コーディング、侵入テスト、リスク分析、フォレンジック分析といった専門性をそれぞれ持っています。

Simon Giroux(@simon.giroux)

Simon Giroux(@simon.giroux)

@simon:例えば、@rungさんは自動化のためにコードを書くのに長けていて、コンテナセキュリティなどのインフラストラクチャのセキュリティにもくわしい。@jsonさんはもともとSecurityチームの通訳担当でしたが、昨年からSecurity Engineeringチームへ正式にジョイン。現在はプロジェクトマネージャーとして、いろんなプロジェクトをリードしています。よろず屋みたいな感じで、浅く広く関わっていくようなコミュニケーションエキスパートとして活躍しているんです。

ほかにも、BackendエンジニアやSREのバックグラウンドを持ち、AWSやGCPなどクラウド全般を専門とするメンバーもいます。

ー具体的には、どんな業務を担当しているのでしょう?

@rung:まとめるとこんな感じです!幅広くセキュリティの強化を行っています。

・ プロダクション環境のインフラストラクチャのセキュリティ強化

・ 社内IT全般のセキュリティ強化

・ ログの監視・監視のための仕組みの開発

・ セキュリティインシデントが起きた場合の技術的な原因の究明

@rung:ときにはコンサルタントとして、他チームに対して「どうやったらセキュリティ強化ができるか」を一緒に考えてアドバイスしたりしています。場合によってはあえて攻撃をしたり、それが成立したら直してもらったり。

末澤裕希(@rung)

末澤裕希(@rung)

ーあえて攻撃、ですか?

@rung:そうです。今やメルカリは、さまざまな攻撃者から狙われていると言っても過言ではありません。そのため、攻撃者に狙われる前に、セキュリティチーム側から攻撃して、問題があった場合は、すぐに直してもらっています。

そのほかにも対応業務はいろいろありますが、現在募集しているSOCのモニタリングに関連する最近の取り組みでは、フィッシングサイトができるとすぐに検知できるシステムを構築し、同時に調査も含めた対応を自動化しました。すぐ隣のチームであるSecurity and Privacy Planning Officeと協力しながら引き続き対応を強化しています。

2つのSecurityチームから生まれた新体制

ーここで@ushijimaさん率いるSecurity and Privacy Planning Officeと連携するわけですね。

@ushijima:@rungさんが話していたとおり、フィッシング攻撃は万が一あった場合、すでに対応できるようにブラウザベンダーとも直接話し合い、自動化する仕組みをつくって検知からアクセス遮断までの時間を短縮できるように工夫しました。

フィッシング攻撃に関しては、お客さまがフィッシングサイトにアクセスしてしまうリスクを低くしつつ、解決までの時間をいかに短くするかが大事なポイントだと思っています。そのため、Customer Supportチームと連携。Security Engineeringチームとも協力し、システム化や自動化を進めてきました。

@rung:@ushijimaさんが話した協力体制に加えて、社内外の知見や海外事例・論文も参照して自動的に対応できる仕組みを検討し、ブラウザベンダーともお話しています。今後もさらにレスポンススピードを速くできるよう、自動化を進めたいと思っています。

@ushijima:メルカリは成長を続けているサービスであり、それに付随していろいろなインシデントが起こってきているのも事実です。さらにサービスが大きくなれば、攻撃者も増えてくる。そこに対しては、これまではコンプライアンス・政策企画・PR・経営陣など他チームと一丸となってインシデントに対応してきました。マニュアル作成やフロー整備、訓練も実施していて、成熟してきた自負はあります。

ただし、高度化してきた攻撃者やサービスの今後のさらなる拡大をかんがみると、インシデントに常にきちんと対応できる組織体制を立ち上げる必要がある。メルカリ経営陣からも明確に「この部分には優先度高く対応していくべき」と承認をもらっています。インシデントハンドリング・モニタリングを一気通貫で任せることができ、さらに高度化を図ってくれるプロフェッショナルを求めて、新体制をつくる運びとなったというわけです。

牛島向陽(@ushijima)

牛島向陽(@ushijima)

@ushijima:Securityチームは、日本事業・米国事業・メルペイを支えるコーポレート部門に所属する「経営戦略室」の配下にあります。そこで、上級執行役員 SVP Strategyの@shuji(河野秀治)がセキュリティ分野も兼務しているのです。経営陣との距離も近いので、会社全体を把握しながらインシデントハンドリングできるのはとてもやりやすいですね。

@rung:何かあればすぐにSlackで@shujiに連絡したり、場合によってはCTO含むほかの経営陣ともやりとりできます。組織として拡大し続けていても、素早く連絡を取り合えるのもいいですよね!これは、メルカリグループのSlack文化も大きく影響している気がします。

@ushijima:リモートワーク環境下となった現在のインシデント対応でも、発生時はすぐにオンラインミーティングで話し合い、対応策を協議しています。その後は「チェックイン」というかたちで、毎日決まった時間に集まってミーティングを実施。そこに@shujiやCTOにも参加してもらい、その場で経営レベルでの判断をしているのです。

@simon:みなさんが言うとおり、コミュニケーション体制はできています。しかし、調査するためのリソースや体制は引き続きつくっていきたいですね。@ushijimaさんが言ったように、メルカリのサービスは拡大し続けていて、監視すべき対象は増えている状況ですから。

@json:Security Engineeringでは、SOAR(Security Orchestration、Automation and Response)システムという、ログの監視や対応を行うためのシステムを構築しています。しかし、監視・調査する対象がかなり多くなっているのが現状です。そこで危険な兆候を見つけたら調査して対応し…といち早く動けるスペシャリストを求めています。

Jason Fernandes(@json)

Jason Fernandes(@json)

@json:これまではSecurity Engineeringチームが対応していましたが、会社とシステムの規模が大きくなるにつれ、専属でのチーム体制が求められるようになりました。それが「新設CSIRT/SOCチーム」です。このチームでは、ただ監視するだけではなく、「技術を用いてどう今後の自動化に活かしていくか?」まで落とし込める方を探しています。

SOCポジションで求めるのは「監視だけにとどまらない人」

ー新設CSIRT/SOCチームではそれぞれどんな人が求められるのか、具体的に教えてください!

<SOCの業務内容(求人票より抜粋)>

・ セキュリティイベント・インシデント監視運用(ログ収集・調査・分析・定期報告)

・ ログ収集分析基盤(SOAR)におけるモニタリングルールの改善・自動化

@rung:イメージとしては、自動化が好きな方、ログが大好きで分析能力が高い方。エンジニア集団であるSecurity Engineeringチームと協業してもらうので、監視だけでなく、コーディングの経験がもある方に来てもらいたいですね。

SOARシステムのコンセプトは「Automation and Response」。一般的に“SOC”というと、ログを見て手動対応をするイメージがあると思います。ですが、メルカリでは、Automation and Responseが非常に重要。対応ごとに自動化を進め、手を動かさないと対応できない部分は削っていく。それがメルカリのSOCポジションの大きな特徴です。膨大なインシデントに対して、調査や対応の自動化も考えて実装してくれる人とぜひ一緒に働きたいなと思っています!

@json:「アラートの内容を読み、きっちり調査して解決策を模索する」という、セキュリティオペレーションを越えた根本的な対応も重要です。インシデント全体を見渡して、本質的な原因を見抜くような方に来ていただきたいですね。

ー入社後はどんな業務をすることになりそうですか?

@rung:現在メルカリでは、EDR製品や、クラウドの膨大なログのモニタリングを進めていますが、まだまだ改善が必要な部分もあります。そこで、まずはモニタリングのルール改善を進めていきたいと思っています。

@simon:そういった足元の対応にも、AIや最新の技術などいろいろ試せる環境なので先進的な対応ができますよ!

@rung:ただ、これまでお話ししてきたとおり、SOCは技術を駆使して推進していく仕事です。なので、技術や自動化が好きじゃないとマッチしない可能性はありますね。

@simon:そうですね。僕らのチームは、技術的な対策を自分で考えて実装して解決するドライブ力を求めている。チャレンジ精神がない人は向いていないですね。

CSIRTポジションにマッチするのは“見渡せる”人

ーCSIRTも教えてください。

<CSIRTの業務内容(求人票より抜粋)>

・ インシデント対応体制の構築および運用

・ 各組織と連携したセキュリティインシデント対応(封じ込め、復旧、事後対応)

・ インシデント対応マニュアルの整備、インシデント対応訓練

・ 外部組織との連携、脅威情報の収集

@ushijima:CSIRTは、インシデント対応を行う体制構築もできる、専門性を持つ方に来ていただきたいです。

インシデント発生時は、各組織と連携して封じ込めていきます。また、先ほどお話しした経営陣と直接やりとりするほか、メルカリは多様性ある組織なので、日本以外の国々から来たメンバーとも連携し、インシデントを収束させていくことも多いです。こういった環境を楽しみながらコミュニケーションできる方とご一緒したいです。

ー楽しみながら?

@ushijima:そうです。そういう意味では、好奇心が高い方がマッチしそうですね。メルカリ全社で導入している技術は新しく、さらにサービスもどんどん広がっている。攻撃では、新しい技術・新しいサービスが狙われることもありますが、それに関する調査や対応を楽しめる方にはこのうえない環境かなと。

あとは「会社全体を見渡すことが大好き」と、ビジネスにも興味がある人にもおすすめの環境です。経営企画室の中でインシデントハンドリングするので、「経営陣だったらこのインシデントでどういった判断を下すべきか」「セキュリティが及ぼす影響を把握したうえで、かつビジネスインパクトも考慮して、A案とB案どちらが良いと思いますか?」とコミュニケーションができる方が良いですね。

ーインシデントハンドリング経験はどれくらい求められますか?

@ushijima:エンジニアバックグラウンドのある方であれば、システム障害やセキュリティインシデントでの大なり小なり対応の経験はあると思います。

ただし、このポジションでは、会社全体やビジネスに影響を及ぼすような大きなインシデントを対応することもあるため、大きめのインシデント対応のご経験があればよりマッチする可能性があります。とは言え、必須ではないです。好奇心が高い方、ビジネスサイドにも興味がある方、そしてこういった仕事を楽しみながら進められる方とともに仕事したいですね。

一方で、やはり受け身の姿勢な方は合わないかなと思います。小さい領域にしか興味が湧かない、といった方もマッチしない印象です。インシデントをハンドリングするうえで、好奇心をもって各ステークホルダーとコミュニケーションをとって進めてもらうことが必要なので。

あとは、手を動かすのが億劫・仕事の領域を自ら狭めてしまう人は合わないです。というのも、「怪しい」と思ったら能動的にログを調査・分析したりと、クイックに自分で手を動かす必要があります。自分が手を動かすことを厭わずに解決までの最短距離を考え、他人任せではなく自ら動き出せる方に来ていただきたいです。

私自身も初期段階で怪しい挙動を見つけたら、まずは自分でもクエリをつくって確認しています。難しいクエリはつくれなくても、簡単なクエリで大丈夫です。ログ分析のための環境は社内でオープンになっているので、そのあたりは安心してください!

@json:SOCとCSIRT、どちらにも言えることは「セキュリティはこうあるべき」の先入観が強く、凝り固まった人は合わないかも。柔軟性が重要ですよね。この仕事は多様性ある環境で行うため、いろんな意見を持っている人がいます。お互いの意見を聞き、ベストを出すために建設的な議論ができる人が望ましいです。

セールスポイントは「日本の最先端セキュリティ動向に触れられること」!

ーここまでの内容で、「技術」に関するトピックが多かったように思います。きっとそこに、SOCポジションのの面白さがあると思うので、その点もくわしく聞かせてほしいです!

@rung:GitHubを用いたチーム開発は前提として、CI/CDツール、Infrastracture as codeで管理されたクラウド環境、Kubernetesを用いたコンテナでの開発・運用など、面白い技術をたくさん使っています。

@json:あとは、SOARシステムにおいて「ここは自動化できるぞ」と思ったら、大掛かりな調整は不要でクイックに新しい機能開発できる環境なのも魅力ですね。Cloud Functionsなどのサーバーレスを使った小さな自動化など、小さく多く解決策を出していくことが可能です。自分でプロジェクトを立ち上げたあとは、チーム内でPRレビューを実施。専門性の高い人にコードを見て、レビューしてもらえます。

ーCSIRTではどうでしょうか?

@ushijima:CSIRTは、横のつながりが重要です。他社とも密にコミュニケーションをとっていますし、クローズドなコミュニケーションにも複数参加。おかげで、表には出ないような最先端のセキュリティ関連情報を把握できています。そういったセキュリティ動向に触れられるのも、魅力的なのではないでしょうか。メルカリ・メルペイともに、日本における最先端のサービスの1つだと思っています。こういったビジネスは、全体を把握しないとインシデントもうまくハンドリングできません。技術もビジネスも理解したうえで推進できるのは非常に面白い仕事だと思っています!

そして僕らは、インシデントが起こると頼られるチームでもあります。プロダクト開発チーム、コンプライアンスチーム、PRチーム、政策企画チームなど、協業し続けるなかで必然的にコミュニケーションが広がっていくので、社内プレゼンスも上がってきていると思っています。

SOC/CSIRTいずれのポジションでも言えるのは「メンバーの多様性」ですね。日本国籍以外のメンバーも多く活躍しているので、国内企業ながらグローバルな環境です。英語を使った仕事も必要になりますが、我々としては英語での業務に今時点でそんなに自信がない方にもぜひ挑戦してほしい。「英語を勉強して仕事で使えるようになりたい!」の意志を持っている方であれば、僕たちもサポートしていきたいですね。

最後に未来の候補者様に向けてメッセージ

ー最後にひと言ずつ、応募を検討してくださっている方にメッセージをお願いします!

@simon:Mercari is truly a unique company. The security team is a cross-functional, multicultural and result driven team. Due to our collective wide expertise, we get involved with production as well as corporate functions for Japan and the US market. If applied security, security as code, automation and solving complex problems are things you like to work on, joining the security team will definitely be challenging.

@ushijima:メルカリ・メルペイというサービス、そこで使っている技術、一緒に働く個性&スキルあふれるメンバー、我々を支援してくれる経営陣、働く環境、そのすべてがほかの企業では経験できないほどワクワクするものばかりです。少しでも興味がある方は、ぜひご応募をお待ちしております!

@rung:Securityチームだけでなく、社内には各分野の専門家が集まっています。何かわからないことがあるとき、エンジニアの第一線を走り続けるメンバーに気軽に聞くことができるなど、とても勉強になる環境です。もしご興味ありましたら会社紹介などもできますので、お声がけください!

@json:If you are interested in working with the latest technology, setting your own direction, and being able to make a real difference through impactful automation then Mercari is a great place to work. The security team is a diverse team of great people who are wonderful to work with. If you want to build new skills and tackle big challenges, in an inclusive environment come join us!

メルカリのセキュリティエンジニアに挑戦したいと思ってくれた方とお話しできることを、私も楽しみにしております!

みなさんのご応募、お待ちしています。